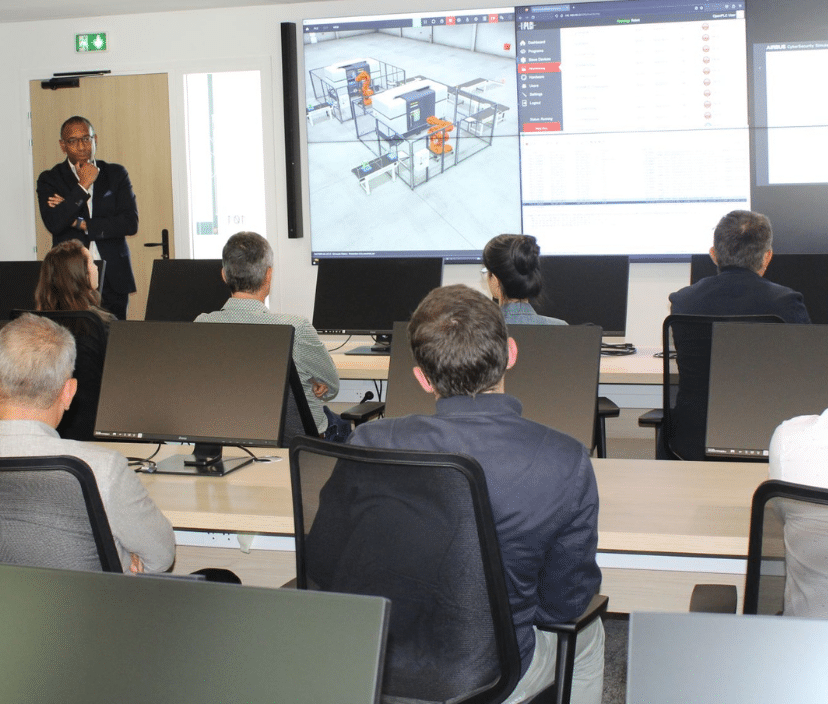

Le simulateur, le coeur de notre école

Réplique d’un véritable Centre Opérationnel de Sécurité (SOC), il permet aux étudiants de s’exercer au plus près des conditions réelles ; il couvre à la fois les environnements informatiques (IT) et industriels (OT). Le simulateur est au cœur d’un processus complet de gestion des attaques : de la détection, en passant par le confinement, l’éradication et enfin la remédiation.

Bien que les missions de ces deux environnements, IT et OT, diffèrent, ils sont désormais interdépendants. L’adoption de technologies IT par les équipements industriels crée de facto la convergence entre IT et OT.

Si cette accroche a éveillé votre curiosité, nous vous invitons à lire la suite de l’article pour en savoir plus.

Un simulateur, 350m2, 3 branches

Simulateur de Centre Opérationnel de Sécurité (SOC) : entre détection et attaques

Au quotidien, un SOC détecte les menaces, les analyse et y répond en évaluant la conformité des infrastructures techniques vis-à-vis des règles et politiques de cybersécurité applicables au sein de l’organisation touchée.

Notre simulateur reproduit ces activités et apprend aux étudiants à détecter des menaces et à mettre en œuvre des actions pour y répondre.

Au-delà de la détection des menaces, notre simulateur offre aux apprenants la possibilité de créer ou reproduire des attaques d’infrastructures techniques que ce soit dans le domaine de l’IT ou de l’OT (1). Ce type d’exercice, mené dans un environnement de simulation sécurisé, est complexe, voire impossible à conduire en conditions réelles, sous peine de créer des dommages irréversibles.

Enfin, le simulateur est conçu pour réaliser des exercices “blue team” contre “red team” (2), notamment en appliquant le principe de “Capture The Flag” (3). En équipe, les apprenants devront tenter d’empêcher une intrusion.

Laboratoire réseau

Notre laboratoire réseau est équipé pour que les apprenants construisent, configurent et testent un réseau LAN IP. Les apprenants pourront mettre en pratique les notions de switching, de routage, de filtrage, de monitoring, de gestion des flux, automatisation, DNS, DHCP, VLAN. Cet apprentissage se déroule en deux temps, un premier virtuel pour apprendre et comprendre et un second physique pour la mise en pratique des technologies et la manipulation du matériel.

Simulateur industriel

Passez de la théorie à la pratique, grâce à notre simulateur industriel : programmation automate, segmentation des réseaux industriels, mise en œuvre des différentes solutions de cybersécurité, tests d’intrusion sur des environnements OT, sont autant d’activités qui n’attendent que vous. Aucune limite à votre créativité et aux erreurs, vous êtes libres d’expérimenter et de vous tromper !

Une formation accessible au monde extérieur

Ces simulateurs sont une copie conforme de ce que l’on peut retrouver dans des entreprises spécialisées dans le domaine. Ils représentent un investissement financier et humain conséquent et constituent un support pédagogique clé de nos formations.

A terme, notre objectif est d’ouvrir ce service au plus grand nombre – sur un modèle de “Simulateur as a Service” – avec la possibilité, pour des étudiants suivant des formations externes à notre école, de se connecter à distance à notre environnement, via des casques de réalité virtuelle. Faire bénéficier à d’autres étudiants de l’usage de ce type de matériel à moindre coût répond à notre ambition de rendre la cybersécurité accessible au plus grand nombre.

Nous considérons notre établissement comme un immense bac à sable permettant non seulement d’acquérir de nouvelles compétences, mais aussi et surtout de les mettre en pratique. Toutes les technologies en cybersécurité seront représentées au sein de notre école, telles que IPS/IDS, NAC, EDR, Bastion, PAM (4) etc… pour n’en citer que quelques-unes.

(1) L’IT (Information Technology) est la technologie de l’information et s’occupe des SIE Systèmes d’Information d’Entreprise tandis que l’OT (Operational Technology) est la technologie d’exploitation et a en charge les SII Systèmes d’Information Industriels.

(2) Ces termes décrivent les équipes qui imitent des attaquants (hackers) en utilisant leurs techniques (Red Team) et les équipes qui utilisent leurs compétences pour s’en défendre (Blue Team).

(3) Capture The Flag est une compétition qui consiste à exploiter des vulnérabilités affectant un environnement, de manière à s’introduire dans des systèmes et applications pour récupérer des drapeaux (FLAG), preuves de l’intrusion.

(4) Autant de termes que vous découvrirez et/ou approfondirez en suivant les programmes de formations de la CSB.SCHOOL

POUR ALLER PLUS LOIN :

Continuez votre lecture

Comment réussir sa reconversion en cybersécurité en 2025 ?

Classement 2025 des écoles de cybersécurité en France